WPScan เครื่องมือที่ชาวเวิร์ดเพรสจำเป็นต้องรู้ ผมใช้เวลาไตร่ตรองอยู่นานพอสมควรว่าจะเขียนบทความนี้ดีไหม เพราะมันเปรียบเสมือนดาบสองคม ถ้านำไปใช้ในทางที่ดีก็ดีไป แต่ถ้านำไปใช้ในทางที่ผิดก็อาจจะทำให้ตัวเองและคนอื่นเดือนร้อนได้เหมือนกัน

ยาวไป? เลือกอ่านตามหัวข้อ

WPScan เครื่องมือที่คนใช้เวิร์ดเพรสต้องรู้

wpscan คือเครื่องมือที่ใช้ในการตรวจสอบช่องโหว่เว็บที่ทำด้วยเวิร์ดเพรส เช่น

- หาช่องโหว่ของปลั๊กอิน

- หาช่องโหว่ของธีม

- หาช่องโหว่ของตัวเวิร์ดเพรสเอง

- Brute force

บทความนี้ผมจะมาแนะนำทั้งวิธีใช้งานและวิธีป้องกันเลยนะครับ ถ้าพร้อมแล้วเรามาเริ่มกันเลย

ติดตั้ง WPScan

อันดับแรกเราก็ต้องติดตั้งเครื่องมือที่เราจะใช้กันซะก่อน ดาวน์โหลดและติดตั้งตามคู่มือจากเว็บหลักของเค้าได้ที่นี่เลย wpscan.org

Environment ที่ผมใช้ในการทดสอบครั้งนี้

- WordPress 4.8.1 เวอร์ชั่นล่าสุด

- Theme Storefront 2.2.5 เวอร์ชั่นล่าสุด

- Plugins WooCommerce 3.1.2 เวอร์ชั่นล่าสุด

ตัวอย่างวิธีใช้งาน Scan Username

ก่อนจะ Brute force ได้เราต้องรู้ username ก่อนว่าเว็บนี้ใช้ username อะไร มี 2 วิธีที่เราจะได้มา

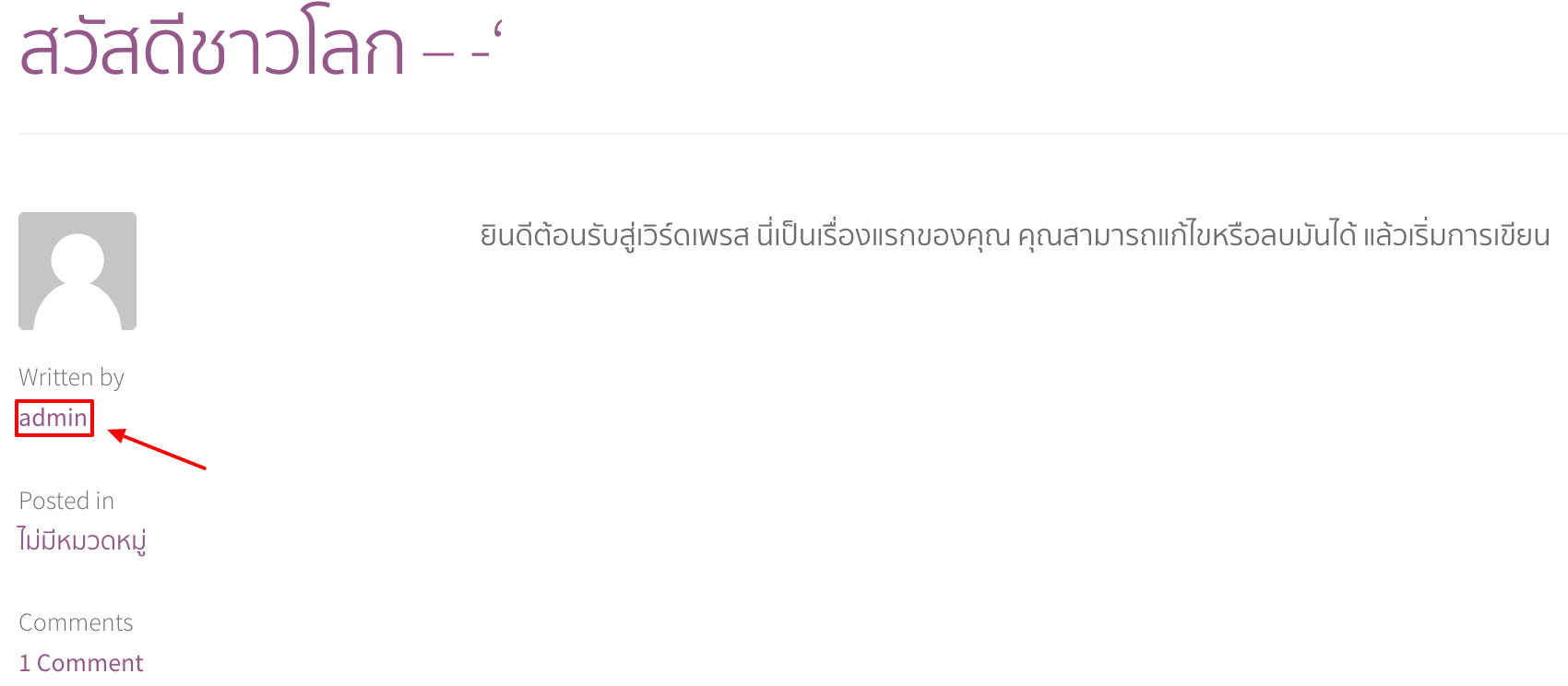

- หาในหน้าบทความส่วนท้ายของบทความมักจะมีรายละเอียด ชื่อผู้เขียนอยู่ อลงดูภาพข้างล่างนี้ครับ

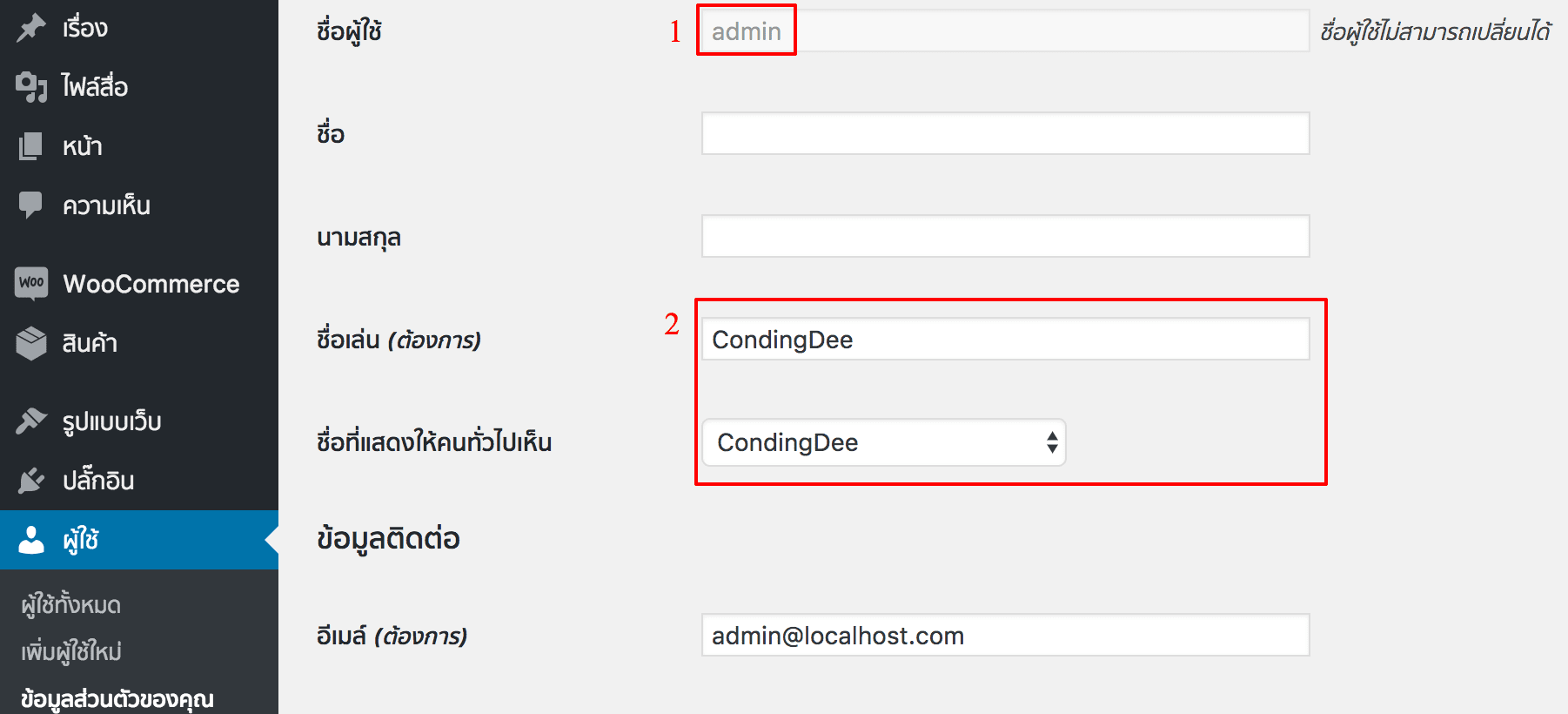

โดยค่าเริ่มต้นที่ wordpress ให้มามันใช้ชื่อเล่นและ username เป็นชื่อเดียวกันถ้าเราไม่ได้ไปเปลี่ยนมัน มันก็จะใช้ค่าเริ่มต้นที่ระบบกำหนดมา

จากรูปผมตั้ง username ชื่อ admin และไม่ได้ไปเปลี่ยนชื่อเล่น ระบบมันก็จะใช้ชื่อ username เป็นชื่อเล่นและนำมาแสดงในรูปที่ผมให้ดู

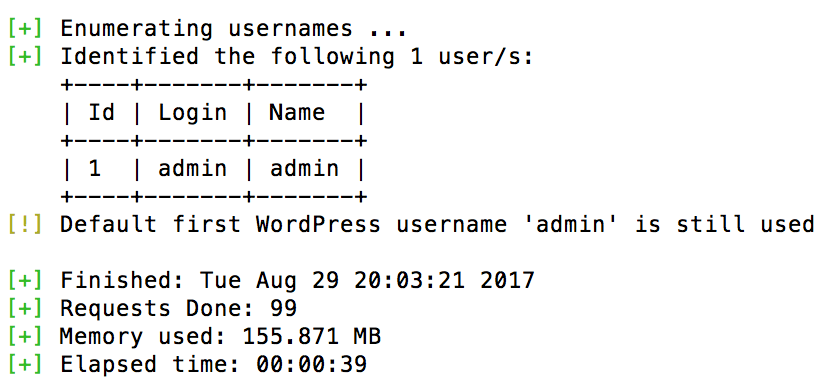

วิธีที่ 2 ใช้เครื่องมือสแกนดังนี้

![]()

ใช้เวลาแค่ 39 วินาทีเราก็จะได้ชื่อ username มาตามภาพ

ตัวอย่างวิธีใช้งาน Brute force

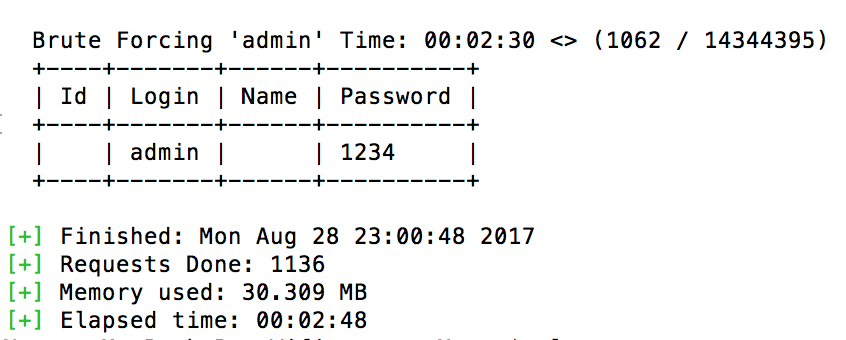

ผมได้ username มาแล้วก็มา Brute force ต่อ โดยผมจะลอง brute force รหัสผ่านดูว่าจะใช้เวลาเท่าไหร่ถ้าหากผมตั้งรหัสผ่าน 1234

ผม brute force โดยใช้ wordlist ที่ชื่อว่า rockyou.txt ที่มีรหัสผ่านอยู่ทั้งหมด 14,344,395 รหัสผ่าน โหลดได้ที่นี่

หลังจากโหลดมาแล้วนำไฟล์ไปใส่ไว้ในโฟลเดอร์ที่เราติดตั้ง wpscan แล้วรันคำสั่งนี้

![]()

จากภาพใช้เวลาไปทั้งหมด 2 นาที 30 วินาที ก็สามารถ brute force ได้สำเร็จ เห็นไหมครับว่าถ้าหากเราตั้ง username password ได้ไม่ดีพอผลกระทบที่จะตามมานั้นเป็นยังไง

จากตัวอย่างเครื่องผมใช้ MacBook Pro (Retina, 13-inch, Late 2013) ใช้เวลาไป 2 นาทีแต่ถ้าจากการ Brute force จริง ๆ สเปคเครื่องที่ใช้จะแรงกว่านี้มาก ๆ และไม่ได้ใช้แค่เครื่องเดียว ระยะเวลาก็จะเร็วกว่านี้เยอะครับ

วิธีป้องกัน การโดน Scan Username

1.ให้เราเข้าไปเปลี่ยนชื่อเล่นไม่ให้เหมือนกับ username และ username ก็ห้ามใช้ admin เด็ดขาด ผมใช้เป็นตัวอย่างให้ดูเฉย ๆ นะครับ

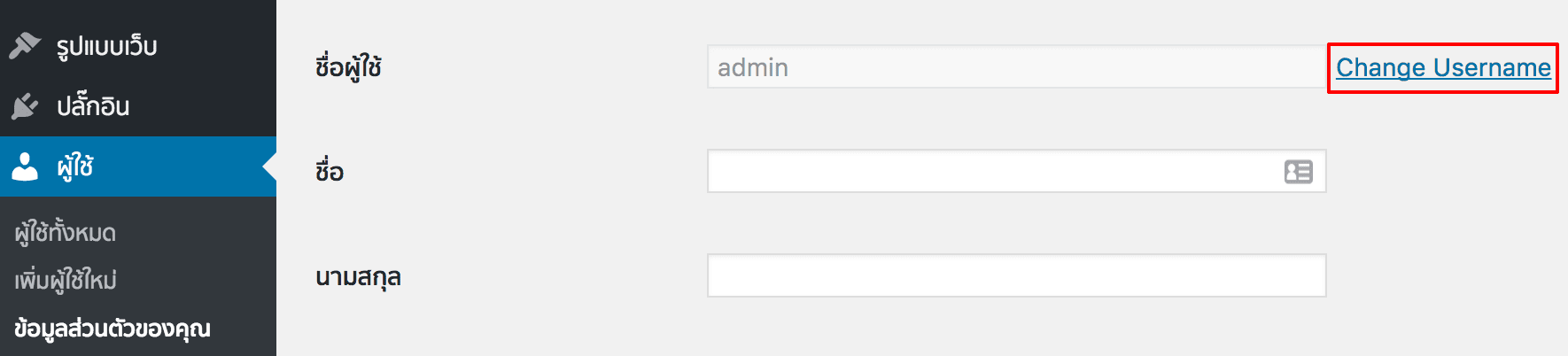

สำหรับใครที่ใช้ username admin แล้วอยากเปลี่ยนให้โหลดปลั๊กอินที่ชื่อว่า Username Changer

2.ลง Plugin iThemes Security อ่านวิธีใช้งานได้ที่นี่

- เสริมเกราะให้เวิร์ดเพรสด้วย iThemes Security ตอนที่ 1

- เสริมเกราะให้เวิร์ดเพรสด้วย iThemes Security ตอนที่ 2

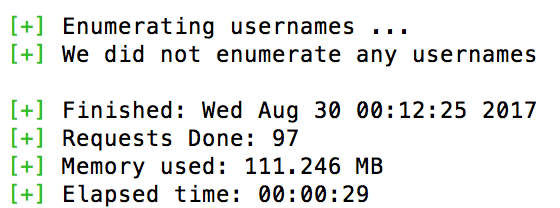

แล้วลองมา Scan ดูอีกครั้ง คราวนี้โปรแกรมจะหา username ที่เราใช้ไม่เจอแล้ว

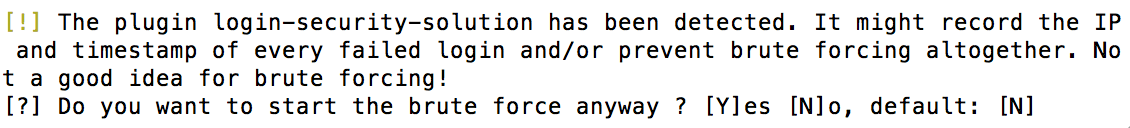

ลอง Brute force ดูอีกทีก็จะเจอแบบนี้

ระบบจะถามเราว่าแน่ใจเหรอว่าจะ brute force อาจจะโดนแบน IP เอาได้นะ (จริง ๆ แล้ว IP ที่ใช้ Brute force ไม่ใช่ IP จริงของคนที่เค้าทำหรอกนะ)

แน่ละใครจะไปเชื่อ ตอบ Yes ไปเลย แล้วก็โดน Ban ไปตามที่มันบอกจริง ๆ

The WordPress URL supplied ‘codingdee.com’ seems to be down. Maybe the site is blocking wpscan so you can try the –random-agent parameter.

สรุป

- โหลดและติดตั้งโปรแกรม

- โหลดไฟล์ wordlist แล้วนำไปใส่ไว้ในโฟลเดอร์ที่เราติดตั้งโปรแกรม

- ติดตั้งเวิร์ดเพรส

- Scan Username

- Brute force

- ป้องกัน Scan Username และ Brute force

ปกติแล้วผมจะใช้สแกนเว็บที่ได้รับอนุญาตจากเจ้าของเว็บแล้วเท่านั้น หรือเว็บตัวเอง การที่เรานำไปใช้ brute force เว็บคนอื่นโดยไม่ได้รับอนุญาตเป็นความผิดตาม พรบ. คอมพิวเตอร์ นะครับเตือนไว้ก่อน ที่ผมเขียนบทความนี้เพราะอยากให้คนอื่น ๆ ได้รู้และให้ความสำคัญกับความปลอดภัยของเว็บไซต์มากขึ้นและทราบถึงวิธีในการป้องกันเว็บไซต์ของเรา

ฝากไว้เพิ่มเติมสำหรับใครที่ต้องการอ่านบทความเกี่ยวกับวิธีเพิ่มความปลอดภัยให้กับเวิร์ดเพรสตามอ่านกันได้ด้านล่างนี่เลยครับ

บทความด้านความปลอดภัยสำหรับเวิร์ดเพรส

สำหรับบทความนี้ก็จบเพียงเท่านี้ครับ

หากอ่านแล้วชอบบทความจาก CodingDee ก็ฝาก กดไลค์เพจ ด้วยนะครับ จะได้ไม่พลาดข่าวสารเทคนิคดี ๆ จากเรา หรือติดปัญหาตรงไหนก็คอมเมนต์ไว้ด้านล่างนี้ได้ ไว้พบกันบทความต่อไปครับ